Palo Alto - HIP checky

16.03.2022 | Tag Palo Alto

Pomocí HIP se na Palo Alto dají vynucovat politiky na základě HW nebo SW vlastností klienta. Přístupy na interní zdroje pak lze podmínit nejen identitou a zdrojovou sítí uživatele, ale i stavem jeho zařízení.

HIP neboli Host Information Profile je v Palo Alto funkce, díky které lze získávat z GlobalProtect klientů informace o připojeném zařízení. Lze tak zjistit jeho název, použitou platformu a verzi, výčet interface, název domény a mnoho dalšího. Všechny tyhle informace se dají použít v politikách a vynutit si tím určitý stav klientů, kteří chtějí přes firewall komunikovat. Tato funkce vyžaduje aktivní GlobalProtect spojení mezi klientem a firewallem (GP gateway), nicméně takové spojení může být i přes interní gateway a nemusí jít o plnohodnotnou VPN.

VPN klient při vytvoření spojení a dál pravidelně posílá HIP report obsahující aktuální data o systému. Ty gateway vyhodnotí a spojí s HIP profily, které si admin vytvořil. Pokud je přístup na nějaký zdroj podmíněn HIP profilem, musí klient profilu odpovídat, aby komunikace prošla. Je důležité myslet při používání HIP profilů na to, že pokud HIP profil a stav klienta neodpovídají, komunikace klienta politikou s HIP neprojde. Stejně tak pokud je se zpracováním HIP nějaký problém, politiky nebudou platit.

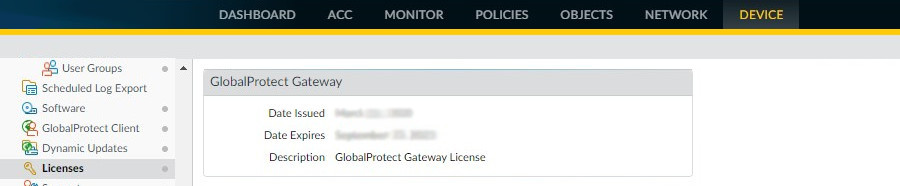

Důležitá podmínka pro využívaní této funkce je platná Globalprotect Gateway licence. Ta k základní VPN funkcionalitě odemyká právě možnost používat HIP checky. Pak také clientless portál, podporu linux klientů a mobilních klientů, není tedy špatné tu licenci mít.

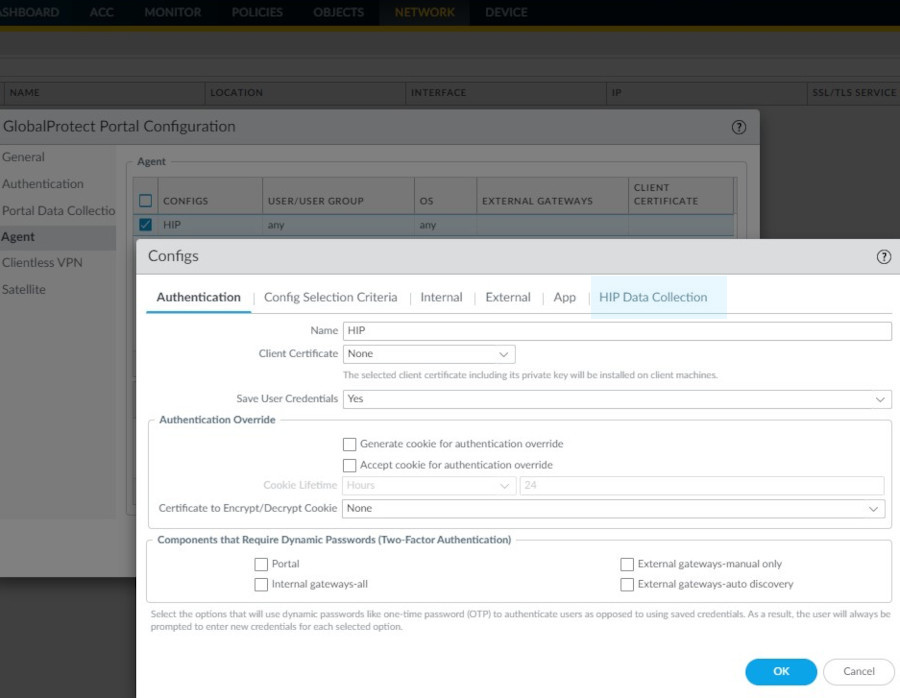

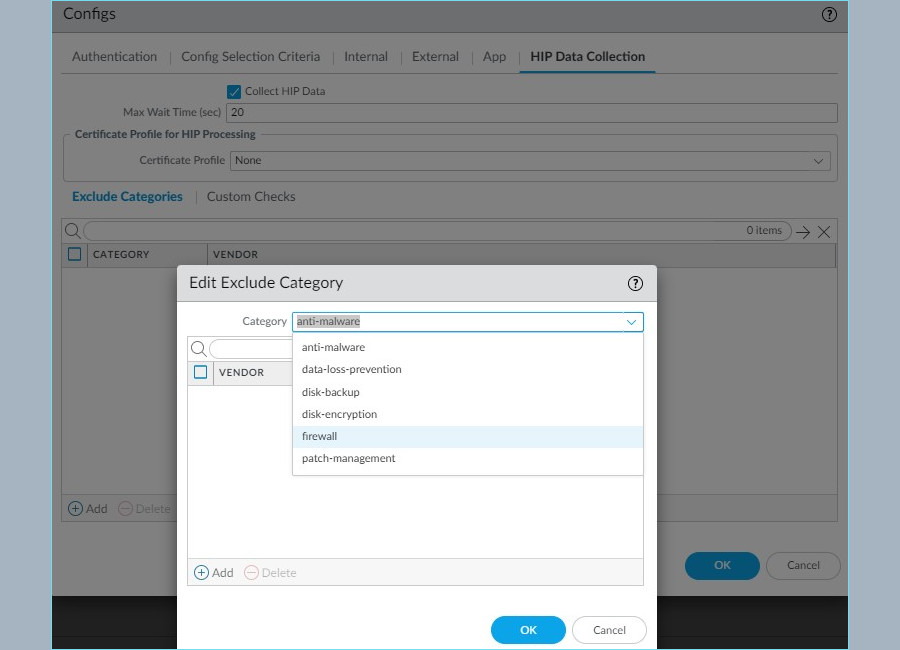

Pokud je na firewallu platná licence, může se na GlobalProtect portálu zapnout volba sběru HIP dat. V základu se sbírá velký balík informací o systému samotném a softwaru, který na klientovi je. To se dá omezit v nastavení portálu vyjmutím vybraných kategorií ze sběru dat. Hodí se to, pokud vás zajímá jen určitá oblast a zbylé kategorie k ničemu nepotřebujete. Konfigurace HIP se nastavuje per agent, můžou tedy existovat VPN bez sběru dat i se sběrem dat. Portál také umožňuje sběr vlastních dat, třeba určitých klíčů v registru, pokud je to potřeba. Dá se tím chytat na opravdu specifické věci.

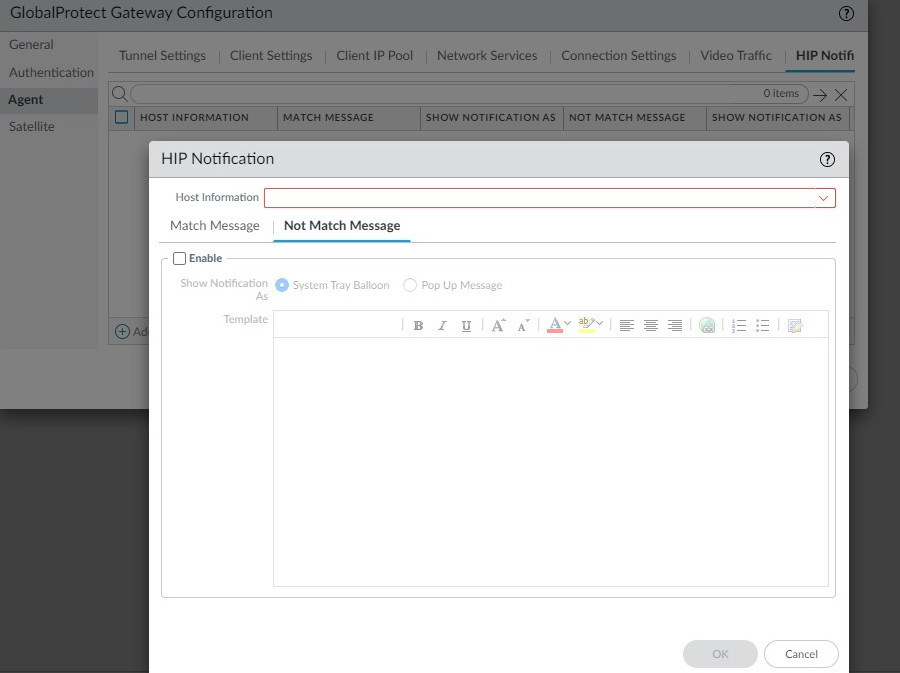

Tohle je spíš variantně, ale Globalprotect gateway umožňuje v konfiguraci agenta na stav HIP dat reagovat zasláním předem vytvořené zprávy na klienta. Osobně to na nic nevyužívám, ať uživatele zbytečně neděsím, ale je to možnost, jak dát přímo klientovi vědět, že HIP buďto s ničím spárován nebyl a nebo naopak byl.

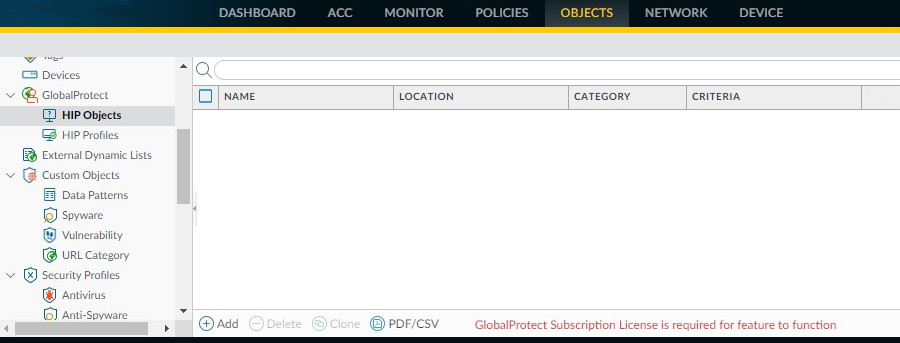

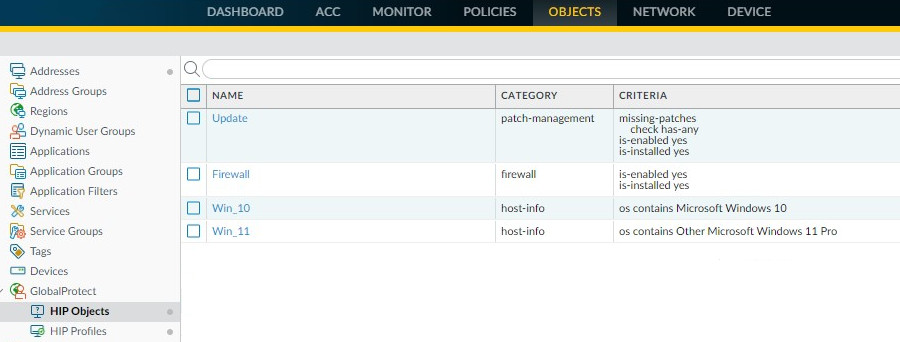

HIP se konfiguruje pod Objects – GlobalProtect v HIP Objects a HIP Profiles. HIP Profily se používají v security politikách a jsou to podmínky, které musí klientské zařízení splnit. Tyto profily se staví pomocí HIP objektů. V HIP objektech se definují vlastnosti klienta, které admina zajímají. Lepší to bude ukázat na příkladu.

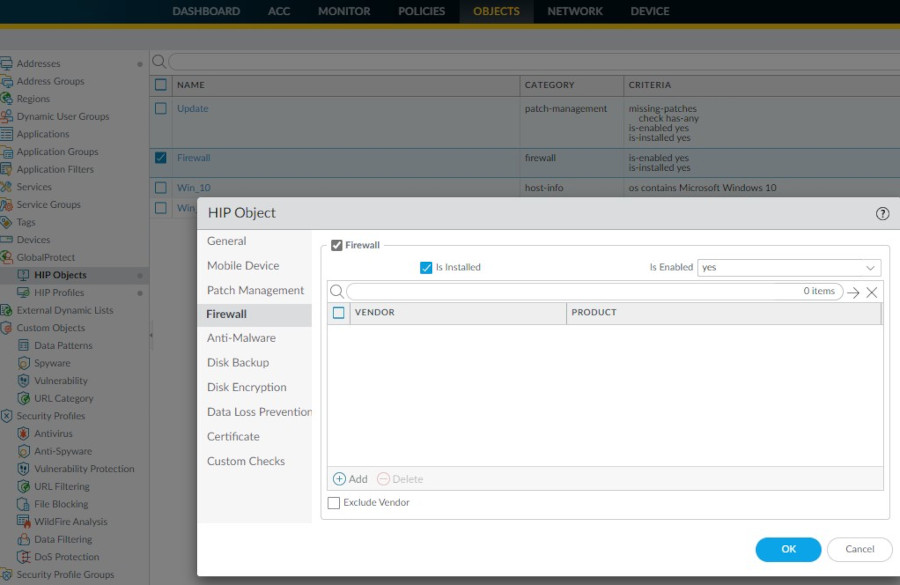

Napřed se musí vytvořit HIP objekty. Vytváření HIP objektu je dost klikací záležitost, jeden HIP objekt lze pojmout jako komplexní soubor vlastností, které PC musí splnit, anebo ho vytvořit jako jednoduchou podmínku zahrnující jednu část systému (třeba verzi OS).

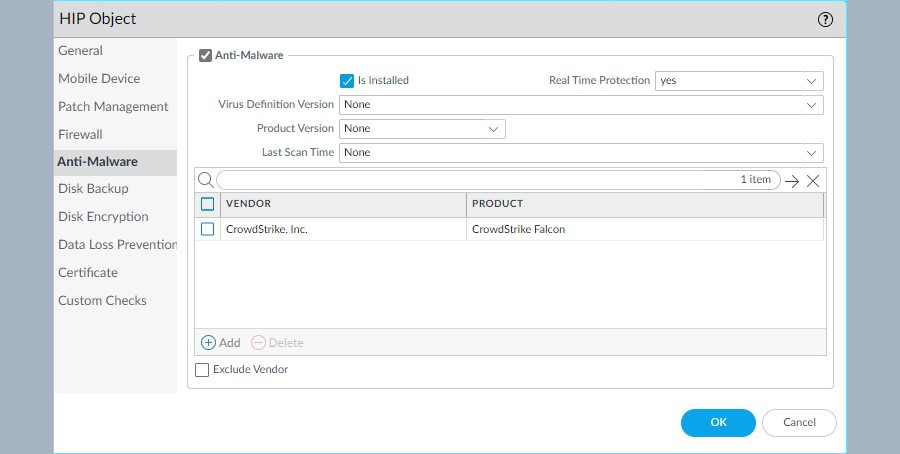

Palo má v rámci HIP v sobě uloženou velkou škálu vendorů různých produktů. Například u definice antiviru je tak možné vybrat konkrétní produkt a vynucovat jeho přítomnost.

Na obrázku níže je vidět, že mám objekty pro stav patchů systému, stav systémového firewallu a specifickou verzi Windows. S jejich pomocí postavím HIP profil.

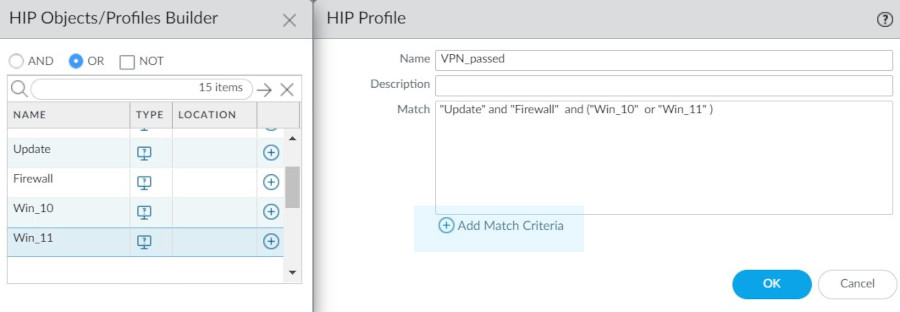

Jak jsem psala, HIP profil je část, která se bude vazbit na security politiku, a tedy musí být splněna klientem. Staví se pomocí HIP objektů a je už jedno, jestli objekt musí platit, nebo naopak platit nesmí. Kombinovat objekty lze za pomocí AND, OR a NOT. Lze tím tedy postavit relativně komplexní definice pro splnění požadavků.

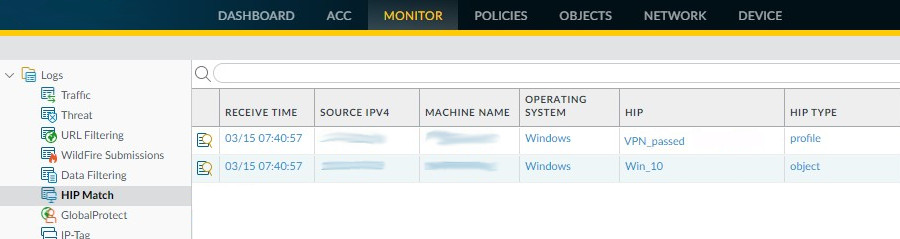

Než se HIP profil navazbí na security politiku, je dobré se napřed přesvědčit, že do něj klienti spadají. Sběr a zpracování HIP reportu se děje i bez navazbení HIP profilu na politiku, je tedy možné si napřed funkčnost HIP ověřit. Pod Monitor – HIP Match jsou vidět informace o klientech a do jakých profilů a objektů se je povedlo zařadit. V detailu klienta jsou pak vidět všechny informace, které se povedlo nasbírat. Dá se to použít pro případnou úpravu objektů a profilů, pokud by z počátku neseděly.

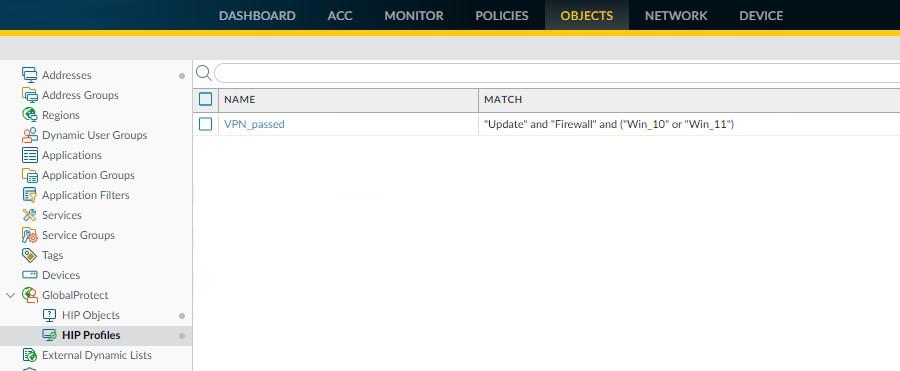

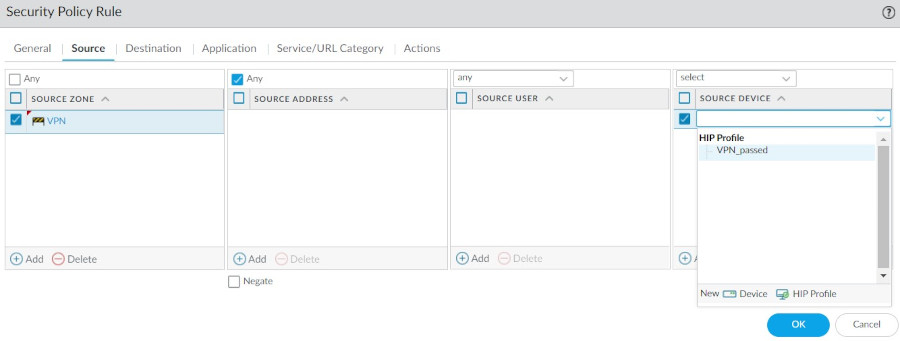

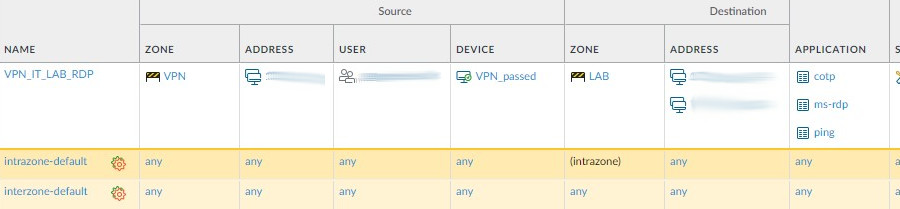

Na druhém obrázku bylo vidět, že klient splnil všechny podmínky pro HIP profil VPN_passed. To tedy znamená, že profil funguje a může se dále použít v politice. HIP profil se u politiky definuje jako součást source pod device.

Jakmile je HIP profil součástí politiky, stává se jedním z kritérií, které klient musí splnit pro její uplatnění. Na první pohled není zřejmé, že neuplatnění politiky zavinil HIP. V klasických logách o HIP není zmínka, pokud se tedy pravidlo nematchuje a není vidět jasný důvod, může za tím stát nesplněný HIP profil, pokud se používá. Ověřit to lze přes HIP logy, kde je vidět, do čeho se klient zařadil.

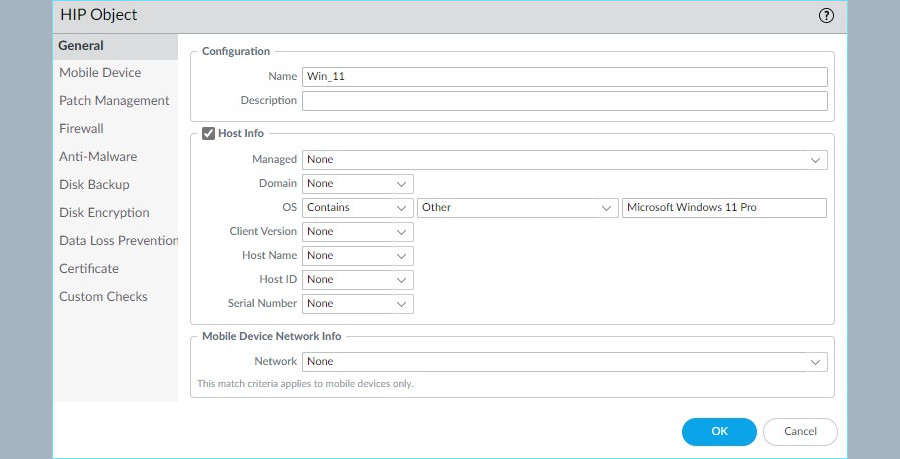

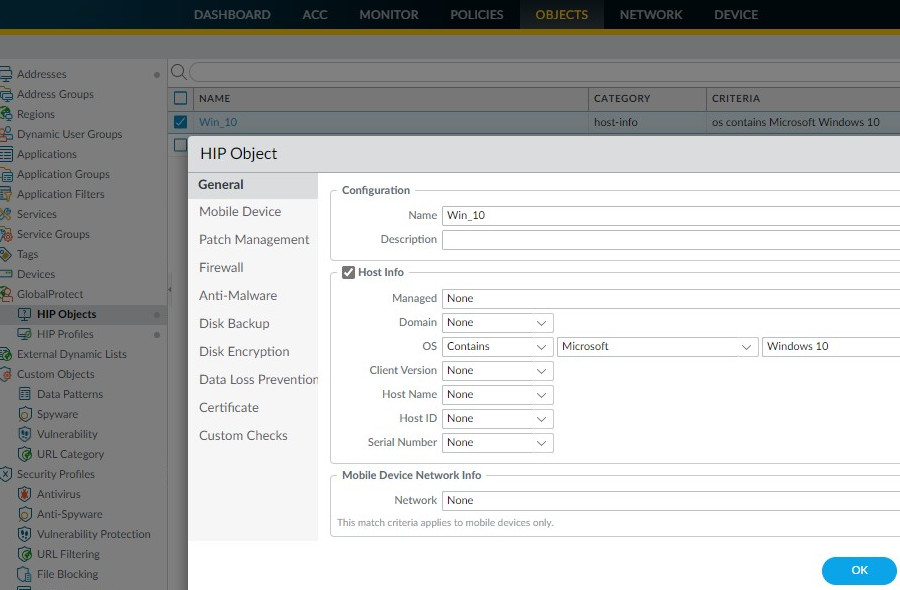

V souvislosti s nesplněním HIP profilu ukážu jako poslední věc problém s Windows 11 stroji, který jsme nedávno řešili. V rámci politik vyžadujeme v HIP profilu systém Windows 10. Aktuálně se přechází na Windows 11 a nastal problém, kdy uživatelé nemohli na některé zdroje, i když se jim VPN spojila. To je takový typický rys nesplněného HIP profilu. Protože Palo Alto zatím nedává na výběr Windows 11 v seznamu OS, musel se objekt vytvořit podle obrázku níže, kdy se název systému zadal natvrdo jako hodnota. O tento objekt se rozšířil používaný HIP profil a politiky začaly fungovat. Proto je při používání HIP potřeba hlídat, co se po klientech vynucuje, obzvlášť u verzí systémů.