Palo Alto – ochrana před phishingem

02.12.2021 | Tag Palo Alto

V rámci předplatného URL filteringu je po splnění několika prerekvizit možné používat credential phishing prevention. Palo Alto pak může vyhodnocovat, zda uživatel nezadává svůj login na podvodné či adminem zakázané stránky a této akci zavčasu zabránit.

Credential phishing prevention má chránit před možným ukradením loginu díky jeho zadání na podvodných stránkách. V závislosti na nastavení URL profilu pak firewall poskytnutí loginu rovnou zabrání, nebo uživatele upozorní na možný pokus o phishing.

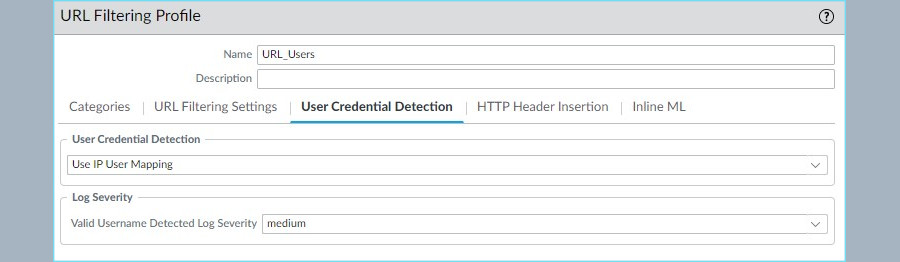

Je několik metod, jak Palo Alto může korporátní login rozeznat. Nejméně násilná metoda se chytí na IP to User mapping a vyhodnotí, zda se uživatelské jméno viděné v komunikaci nevyskytuje také v zadaném řetězci na webové stránce. Tahle varianta se mi osobně líbí nejvíc. Je to svázané s konkrétním uživatelem a nevyžaduje instalaci agenta na řadič. Další podobně jednoduchá metoda je group mapping. Tady se pro credential detection vybere ldap skupina obsahující loginy, jejichž zadání na stránky se má nějak řídit. Není to svázané s konkrétním uživatelem a konkrétním spojením, firewall prostě porovná zadaný login vůči seznamu. Touhle metodou by se dalo zabránit zadávání nějakých stěžejních loginů na stránky, ale osobně to nemám vyzkoušené. Nejvíce sofistikovaná metoda, Domain Credential Filter, dokáže kontrolovat zadaný login i heslo. Je složitější na nastavení a podle guidy vyžaduje nainstalovat USER ID agenta vyloženě na RODC.

Když vezmu své zkušenosti s phishing prevention za použití IP to User mapping, tak reálně se firewall chytá na zadávaný string, který porovná vůči naučené identitě. Pokud je tedy identita jmeno.prijmeni, tak firewall zajímá login v podobě jmeno.prijmeni. Varianty j.prijmeni, jmenoprijmeni, prijmeni.jmeno a jiné pro firewall nejsou match. Nicméně, pokud už se objeví login v podobě jmeno.prijmeni, tak už je jedno, jestli je k tomu nějaká přípona. Například pokud se v organizaci používá jmeno.prijmeni a uživatel má logicky tu samou konvenci pro svůj soukromý email, tak se to bere jako match. Pak záleží, jak jsou nastavené politiky a jestli vůbec může uživatel svůj soukromý email v práci používat, ale čistě z pohledu credential phishing prevention to je vyhodnocené jako zadání loginu.

Zmíněnými prerekvizitami pro tuto schopnost jsou nastavené USER-ID a SSL decryption, aby box mohl z něčeho čerpat informace o uživatelské identitě a aby mohl kontrolovat i stránky chráněné TLS. Do nastavení USER-ID a SSL decryption bych se tady nepouštěla, ale minimálně u té decryption je potřeba myslet na to, že dešifrovací politiky musí být v souladu se security politikami, aby se využil plný potenciál L7 ochran včetně phishing prevention. Dále je také potřeba nastavit URL Filtering profil a použít ho v politikách, na kterých má být ochrana před phishingem aktivní. Credential phishing prevention je přímo svázaný s URL Filtering profilem, veškeré atributy se tedy nastavují v něm.

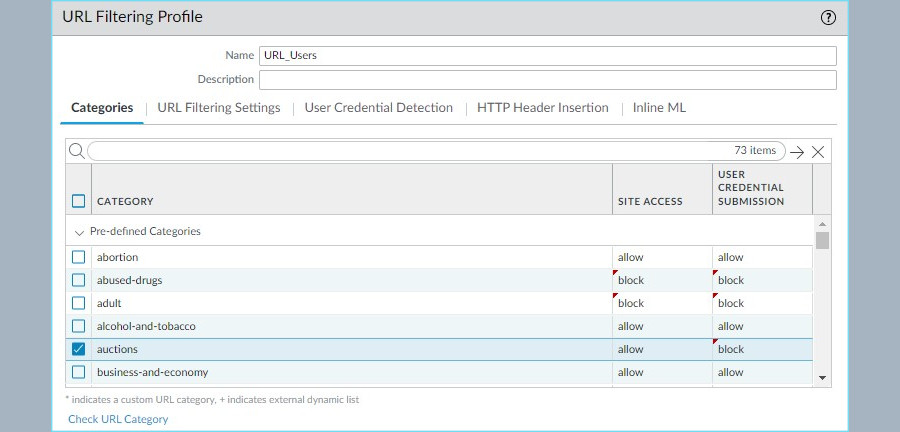

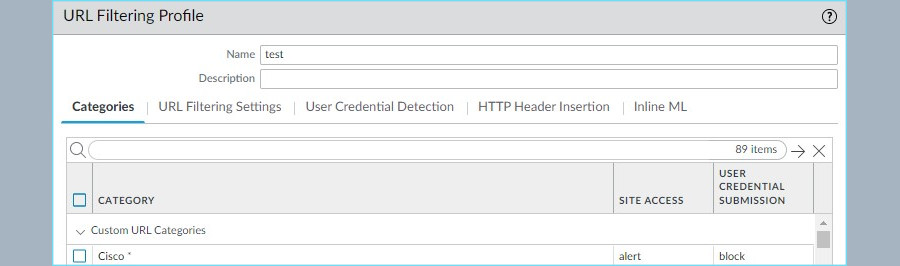

V URL Filtering profilu je možné definovat URL kategorie, které mají být blokovány. Stejným způsobem se řídí i phishing ochrana. URL kategorie jsou standardně definovány Palo Altem a pravidelně se aktualizují. V případě potřeby je však možné vytvořit si custom URL kategorii a na ní vztáhnout odlišné nastavení. Pokud je v profilu přístup na stránku blokován, logicky se zablokuje také zadání loginu. Také je možné přístup na určitou URL kategorii povolit, ale zabránit zadání loginu. Palo umožňuje nad kategorií nastavit jeden ze tří stavů: block, alert a allow. Pokud má kategorie stav block, přístup na stránku z takto nastavené kategorie se zablokuje a událost se zaloguje. Alert přístup na stránku umožní a tuto událost zaloguje. Allow je pak přístup na stránku bez logování.

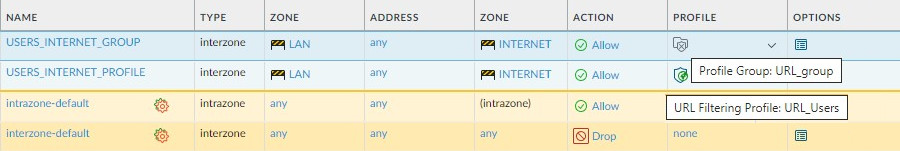

Vytvořený URL filtering profil se následně buď zakomponuje do nějaké security skupiny srocující různé L7 ochrany, nebo se napřímo použije v politice. Nad každou politikou se dá použít právě jeden takový L7 profil, ale není problém si vytvořit různé politiky podle potřeby a na ně aplikovat různé L7 profily. Mám takto například politiky pro standardní uživatele, vrcholový management, IT a politiky pro komunikaci serverů a iot, které definují i různé chování credential phishing prevention.

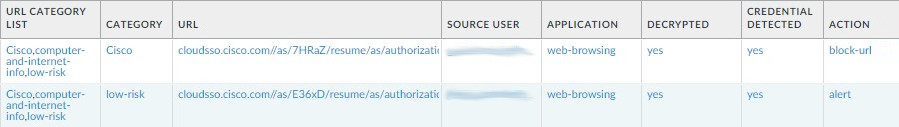

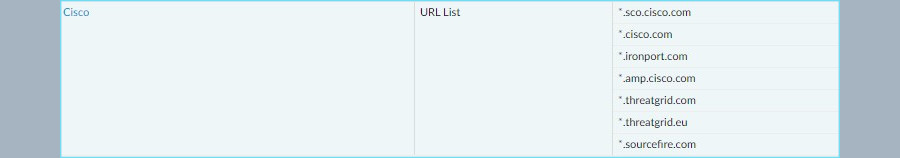

Logy vztahující se ke credential detection a obecně k URL filteringu jsou viditelné pod Monitorem v URL Filtering sekci. URL Category list ukazuje kategorie, které se na stránku vztahují, Category pak ukazuje kategorii, která určila aplikované politiky (o tom ještě bude povídání níže, prozatím si všimněte kategorie low-risk, která se tam také vyskytuje). Credential detected ukazuje, jestli bylo detekováno zadání loginu a action je asi jasné. Pro testovací účely jsem vytvořila custom URL kategorii Cisco, u které jsem definovala blokaci credential submission.

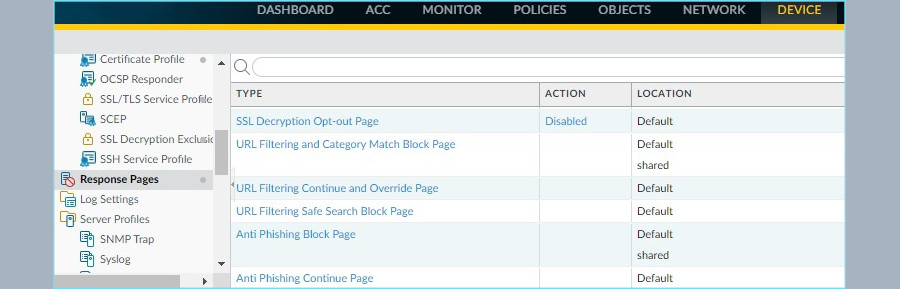

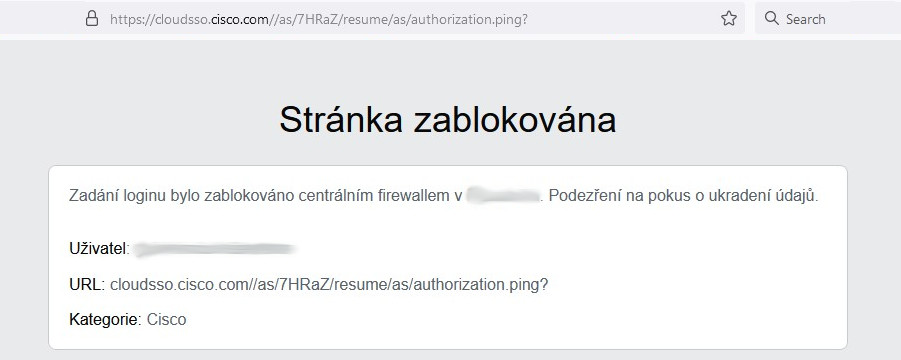

Akce, které firewall na základě URL filteringu podnikne, je možné uživateli oznámit pomocí Response Pages. Není špatné si tyto stránky podle své potřeby upravit a uživateli tak (ideálně) stručně a jasně dát informaci, co se stalo a případně na koho se obrátit.

Zakončila bych špekem, který Palo začalo od určité chvíle dělat. Nedávno se objevily nové URL kategorie, podle Palo Alto bezpečnostní, které si říkají low-risk, medium-risk a high-risk. Chovají se jako jakékoliv jiné kategorie, tedy vztahují se na ně akce URL profilu. Tyto kategorie obecně definují bezpečné a nebezpečné stránky, je tedy jistota, že se jedna z těchto bezpečnostních kategorií objeví u většiny URL adres. A špek spočívá v tom, že si Palo Alto kolikrát vybere nastavení pro tuto bezpečností kategorii a ne pro tu běžnou, jak by admin očekával. Příkladem budiž zmíněný test s Cisco, kdy firewall poznával stránky Cisco mimo jiné jako low-risk a aplikoval pro to low-risk politiky. Jediná cesta, jak se z toho dostat, pro mě byla vytvořit vlastní URL kategorii Cisco, která dokázala přebít low-risk.

Nejde o žádný velký zádrhel, ale osobně mě to trochu potrápilo, než jsem pochopila rozhodovací proces. Možná se to dá vyřešit i lépe než zakládáním vlastních kategorií, ale zatím jsem na nic jiného nepřišla. Mimo to je Credential phishing prevention velmi zajímavá schopnost, i kdyby jen pro monitoring zadávání firemních údajů.